1.SignalTap II Logic Analyzer使用方法;

2.掌握捕获条件的设置;

3.学会硬件信号分析,了解硬件信号监视和软件调试的差异。

1.基础要求:上一次在2进3出的基本功能UM_my/UM.v模块中设计一个信号量或者直接对信号量输入端口in_port进行监视。

2.设置触发捕获的条件,在某端口有信号进入时捕获数据。

3.利用原有的信号捕获设置检测cdp2um_data[138:136],尝试捕获广播包(这里的数据帧头从139到127位)

| 138:136(头尾标识 | 135:132(有效字节数) | 131:128(输入端口号) | 127:0(报文数据) |

|---|---|---|---|

| 101 | 1111 | port_num | 报文前16字节 |

从127到0位链路层的帧数据,可以查相关资料,了解如何捕获出广播帧。

4.设置条件,尝试捕获ARP类型的包,在验收环节和实验报告中描述是否有办法在交换机硬件中放置ARP攻击。

1.1台管理节点主机;1台主机A;(分别连接到2口和3口)

2.2根网线;

3.NetMagic08开发平台;

4.软件Quartus 16.

主机及网络详细配置参照附带的实验环境拓扑及软件配置文档。

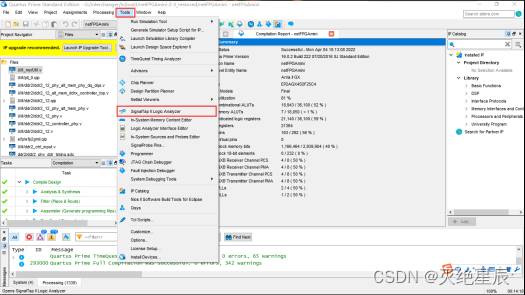

1.打开SignalTap II Logic Analyzer。

a.在Quartus 16中打开实验二的2进3出工程文件,在菜单栏选择“Tools->SignalTap II Logic Analyzer”

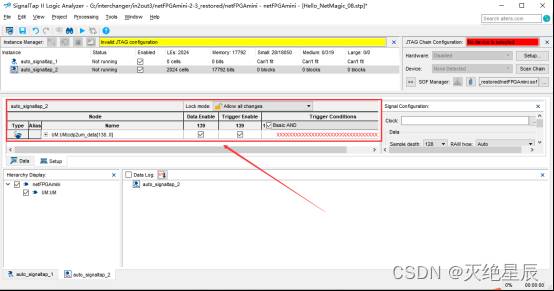

b.单击打开SignalTap II Logic Analyzer分析器,如下图所示

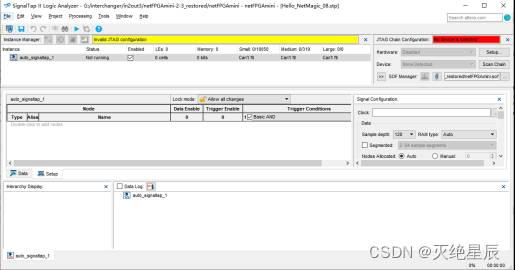

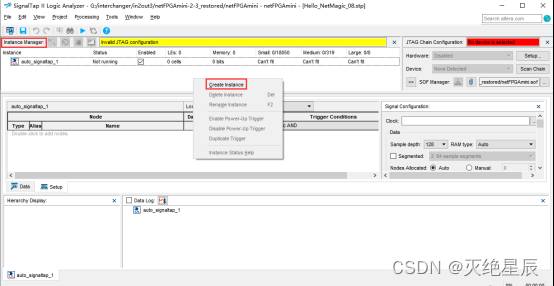

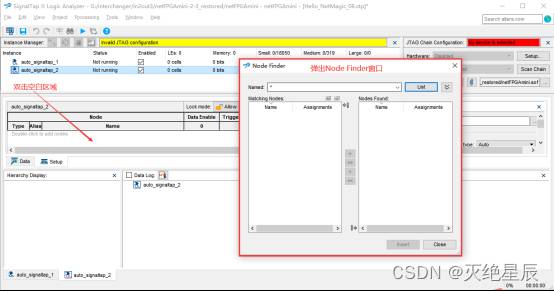

2.新建实例

a.在InstanceManager中右击空白处,弹出菜单选项,选择“Create Instance”新建实例,如下图所示

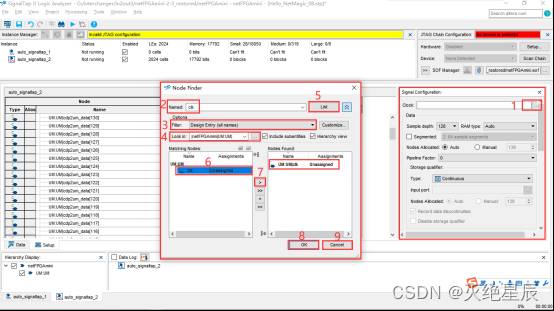

选中新添加的实例,双击实例对应为文本框,弹出Node Finder文本框,如下图所示:

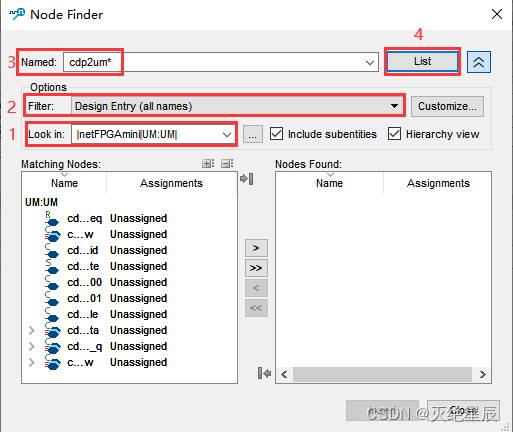

b.在Node Finder文本框单击look in选项后的‘…’按钮,选择要查看的signaltap模块**|netFPGAmini|UM:UM|;在Options Filter下拉列表框选择过滤信号的选项Design Entry(all names);Named为过滤的信号名cdp2um***。修改后再单击“List”按钮。单击“List”后,匹配的结点会在Matching Node文本框列出,如下图所示:

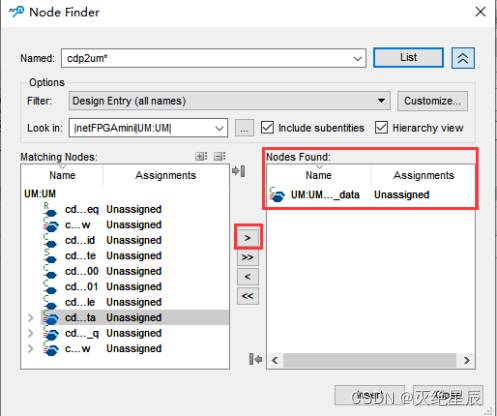

c.在左侧的Matching Node文本框中选中要观察的信号(如图选择cbd2um_data),点击中间的“>”箭头将其添加到右边的文本框中。

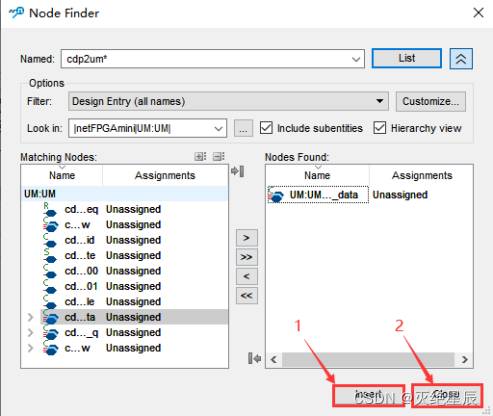

d.当想要观察的信号全部添加到右侧文本框后,点击“Insert”按钮,将其插入到实例列表框中,点击“Close”按钮关闭Node Finder文本框。

e.添加信号完成后,第127到80位改成高电平,如下图所示:

(信号量多选的方法:单击最后一个信号量,按住shift键后再单击第一个信号量,则区间内的信号量都会被选中)

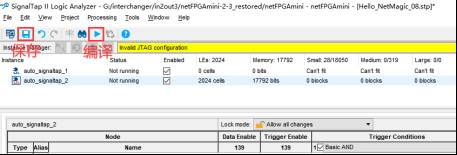

f.添加完信号后,需要添加信号的采样时钟信号。即在Signal Configuration框中选择“Clock”选项的“…”按钮,在Node Finder中选择信号的采样时钟。如步骤b-d。(在我们的设备和工程中时钟信号是clk)

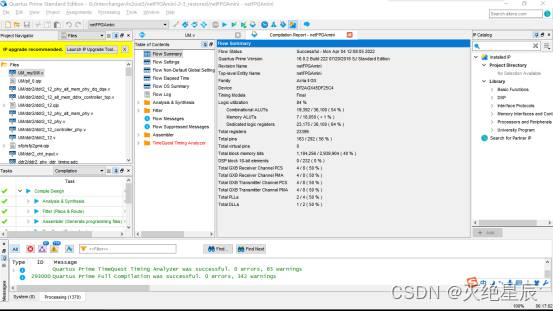

g.保存SignalTap文件,编译工程。

注意事项:一定要在Filter中选择Design Entry(all names),否则会找不到需要的信号。

3.信号提取

编译成功后将工程下载到机器中。因疫情原因,这部分没法做了,只好遗憾省去。

1.信号如果没有实际保留意义,在电路设计时会被优化掉,无法在信号分析工具中查看到。如何避免?

答:SignalTap II可以通过以下两种方法,利用语句对所要观察的寄存器进行约束,避免信号被优化掉。

① 方法1:reg[15:0] data; /synthesis noprune/

② 方法2:(noprune) reg[15:0] data;

2.实际的交换机产品中有具备反ARP攻击的功能么?如果有,请列出品牌和信号;如果没有,请简述理由。

答:实际的交换机产品中有具备反ARP攻击的功能,如:华为交换机S3552,S3050C和S3026系列,新格林耐特交换机部分系列,思科交换机部分系列等。

版权说明:如非注明,本站文章均为 扬州驻场服务-网络设备调试-监控维修-南京泽同信息科技有限公司 原创,转载请注明出处和附带本文链接。

请在这里放置你的在线分享代码